Noch bis vor wenigen Jahren wurden Produktionsnetzwerke als weitgehend isolierte Einheiten konzipiert. Heute lassen sich Maschinen und Anlagen für die industrielle Automation und Leittechnik aus standardisierten Hardware- und Softwarekomponenten zusammensetzen. Typische Schnittstellen zur Leistungsabgrenzung oder auch Informationswandlung entfallen ersatzlos, denn Büroebene (Informational Technology, IT) und Produktionsebene (Operational Technology, OT) verwenden ethernetbasierte Protokolle, die in der Automatisierung bis hin in die unterste I/O-Ebene unaufhaltsam auf dem Vormarsch sind. Die derzeit propagierte Durchlässigkeit der Kommunikation vom Sensor bis zur Cloud stößt bei vielen Praktikern auf Ablehnung. Dennoch werden sich die Verantwortlichen aus IT und OT gemeinsam den neuen Herausforderungen an die Instandhaltungsbereiche stellen müssen. Dazu gilt es, ihre Kompetenzen im Sinne der Gewährleistung des Security-Gedankens zu vereinen.

Kommunikation im Wandel: Netzwerke wachsen, das Sicherheits-Bewusstsein kaum

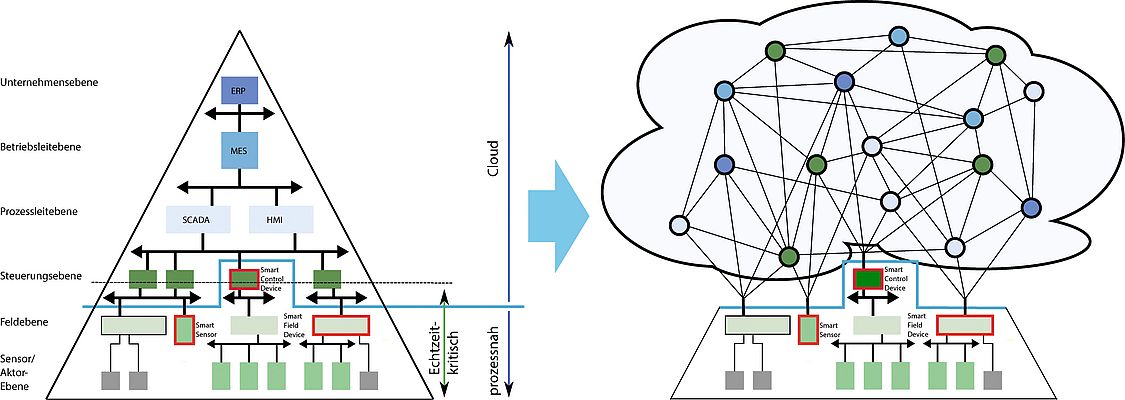

Solange Netzwerke noch von überschaubarer Größe waren, gestaltete sich deren Überwachung vergleichsweise einfach und eine großartige Kommunikationskontrolle wurde kaum durchgeführt. Durch die oben beschriebene, steigende Vernetzung innerhalb der Prozess- und Fabrikautomation auf dem Weg zu Industrie 4.0 werden Netzwerke jedoch in kurzer Zeit deutlich größer und unübersichtlicher – die Produktion ist vernetzter als gedacht. Die klassische Automatisierungs-Pyramide wird aufgelöst und die gewohnten Trennlinien oder auch klar abgesteckten Kompetenzen und Verantwortungen zwischen IT-Bereich und der Automatisierung überleben sich bzw. werden verschwinden. Dies ist ein Prozess, dessen Fortschreiten nicht nur Befürworter, sondern auch echte Gegner auf die Bühne bringt. Denn wer gibt schon gern seine über Jahre aufgebaute Vormachtstellung ab und traut der Instandhaltung den Umgang mit „geswitchten“ Netzen zu? Das Bewusstsein dafür, dass diese neuen Netzwerkstrukturen zusätzlich zu den Vorkehrungen der IT eine weitere Absicherung zur Gewährleistung einer kontinuierlichen Produktion benötigen, wächst jedoch nicht im gleichen Maß bzw. in der gleichen Geschwindigkeit wie die Netzwerke selbst.

Das Netzwerk kennen, Datenflut bewältigen, Fehlerbilder detektieren

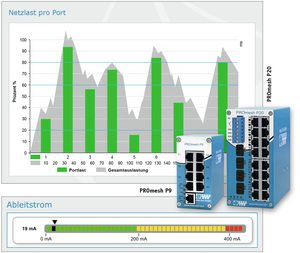

Durch den zunehmenden Einsatz dezentraler Intelligenzen kommt zum ohnehin schon vorhandenen, zyklischen Datenverkehr in ethernetbasierten Netzwerken parallel noch eine steigende Menge azyklischen Datenverkehrs hinzu. Treten Unregelmäßigkeiten im Netzwerk auf, wird die Ursachenforschung schnell zu einer echten Sisyphus-Arbeit. Nicht selten bleibt die Frage nach dem Warum unbeantwortet, weil sich der Zustand im Netz (z. B. eine schwankende Netzlast) im Millisekunden-Bereich ändern kann und ein Nachstellen des internen Netzwerkzustandes zu einem Zeitpunkt X unmöglich ist. Wer so eine Situation schon einmal durchlebt hat oder sie sich vorstellen kann, weiß, welchen Wert historische Daten besitzen. Neben der Unübersichtlichkeit der Kommunikation erhöht ein vermehrtes Datenaufkommen die Gefahr von Flaschenhälsen (engl. bottlenecks) an überlasteten Switchports. Läuft deren interner Zwischenspeicher (sog. Queues) für Telegramme, die gerade nicht weitergeleitet werden können, aufgrund dieser hohen Last über, müssen aktuelle Prozessdaten aus Kapazitätsgründen verworfen werden (sog. Discards). Um solche und weitere qualitätsrelevante Netzwerkparameter zu überwachen, hat die Firma Indu-Sol in den letzten Jahren ein zuverlässiges System zur permanenten und passiven Analyse der Kommunikationsqualität in PROFINET-Netzwerken entwickelt. Dieses System und das darin integrierte Mess- und Diagnosetool PROFINET-INspektor® NT stellen dem Betreiber wesentliche Informationen auf den Punkt bereit und melden ihm Anomalien sofort über entsprechende Alarmfunktionen.

Unabhängig davon, ob die Ressourcen es ermöglichen, wird es auch künftig darauf ankommen, Daten dort zu verarbeiten, wo sie entstehen und nur Ergebnisse weiterzuleiten. Wer eine tiefergehende Analyse betreiben will, kann den genauen Telegrammmitschnitt zu Rate ziehen.

OT-Netzwerksecurity innerhalb der Trusted Zone

Mit der Zunahme der Vernetzung im industriellen Produktionsbereich sehen sich diese Monitoring-Systeme nun völlig neuen, zusätzlichen Anforderungen gegenüber. Verfügbarkeit und Sicherheit müssen Hand in Hand gehen. Bisher wurde die Kommunikation innerhalb eines nach außen abgesicherten Netzwerk-Bereichs, der sogenannten Trusted Zone, als vertrauenswürdig eingestuft und daher nicht weiter kontrolliert. Die hohe Anzahl an Zugangspunkten zum Netzwerk und die steigende Vernetzung intelligenter Geräte und Komponenten machen jedoch auch innerhalb des Automatisierungsnetzwerkes ein sicherheitsrelevantes Monitoring notwendig. Aus diesem Grund fungiert der PROFINET-INspektor ® NT zusätzlich als Intrusion-Detection-System. Er detektiert die Anwesenheit unbekannter Teilnehmer im Netzwerk und alarmiert den Betreiber umgehend – wahlweise per E-Mail, SNMP-Trap und natürlich über die Weboberfläche des Geräts. Mit dieser Funktion und der millisekundengenauen Auflösung der Netzwerklast lassen sich gezielte Angriffe auf bestimmte Teilnehmer aufgrund erhöhter Netzwerklast und vermehrter Anfragen (Denial of Service) identifizieren. Zusätzlich werden Programmierzugriffe auf die SPS erkannt, um Hinweise auf Manipulationen zu identifizieren.

Abschottung ist keine Option

Die Scheu vieler Betreiber vor der Installation von Sicherheitsmaßnahmen besteht häufig im großen Aufwand, den in der IT bewährte Sicherheitslösungen mit sich bringen. Neben den hohen Kosten schreckt hier vor allem ein immenser Konfigurationsaufwand für Firewalls, Router, Benutzerkonten etc. ab. Zudem lassen sich diese Maßnahmen nicht 1:1 auf den Schutz von Netzwerken der Automatisierungstechnik übertragen, ohne deren Verfügbarkeit zu gefährden. Der Abschottungsgedanke läuft dem Gedanken nach einer weltweiten Vernetzung der Produktion jedoch zuwider. Doch trotz der Tatsache, dass es für die Automatisierungstechnik keine verbindlich formulierten Security-Standards gibt, kann eine störungsfreie Produktion künftig nur ermöglicht werden, wenn Sicherheit und Monitoring gleichermaßen gewährleistet sind. Lösungen, die beides kombinieren und erste Schritte in Richtung Security gehen, stehen bereit.